Benutzer-Werkzeuge

Dies ist eine alte Version des Dokuments!

Inhaltsverzeichnis

WLAN - Repeater

WLAN mit /etc/network/interfaces einrichten

- sudo service network-manager stop

- für eth0 keine statische IP festgelegt

- /etc/network/interfaces

- interfaces

source-directory /etc/network/interfaces.d auto lo iface lo inet loopback #auto eth0 #allow-hotplug eth0 #iface eth0 inet static # address 10.0.0.55 # netmask 255.255.255.0 # #WLAN funktioniert nur, wenn #sudo /etc/init.d/network-manager stop #und für eth0 keine statische IP festgelegt wurde auto wlan0 allow-hotplug wlan0 iface wlan0 inet dhcp wpa-ssid <SSID> wpa-psk <password> # #Manuelles Umschalten zwischen WLANs # #iface anger inet dhcp # wpa-ssid <SSID> # wpa-psk <password> # #iface graz inet dhcp # wpa-ssid <SSID> # wpa-psk <password> # #sudo ifdown wlan0=anger #sudo ifup wlan0=graz

WLAN mit wpa_supplikant einrichten

https://jankarres.de/2016/03/raspberry-pi-3-wlan-einrichten/

/etc/network/interfaces

# The loopback network interface auto lo iface lo inet loopback # The primary network interface auto eth0 allow-hotplug eth0 iface eth0 inet dhcp auto wlan0 allow-hotplug wlan0 iface wlan0 inet manual wpa-roam /etc/wpa_supplicant/wpa_supplicant.conf iface default inet dhcp

/etc/wpa_supplicant/wpa_supplicant.conf

ctrl_interface=DIR=/var/run/wpa_supplicant GROUP=netdev

update_config=1

network={

ssid="SSID1"

psk="password"

}

network={

ssid="SSID2"

psk="password"

}

network={

ssid="KolpingCampusKrems"

key_mgmt=NONE

}

Network-Manager auf der Kommandozeile

Netzwerkmanager installieren

sudo apt-get install network-manager-gnome /etc/network/interfaces auto lo iface lo inet loopback sudo reboot

WLAN manuell einrichten Debianforum

Ohne Passwort

ip link set dev wlan0 up iw dev wlan0 connect "DUKAirnet" dhclient -v wlan0

Mit Passwort und WPA-PSK Verschlüsselung

WLAN Einstellungen auslesen

iwlist scan

ESSID:"Peer2" Encryption key:on IE: IEEE 802.11i/**WPA2** Version 1 Group Cipher : **CCMP** Pairwise Ciphers (1) : **CCMP** Authentication Suites (1) : **PSK**

wpa_supplicant instalieren

sudo apt-get update sudo apt-get install wpasupplicant

/etc/wpa_supplicant/wpa_supplicant.conf

ctrl_interface=DIR=/var/run/wpa_supplicant GROUP=netdev

update_config=1

network={

ssid="Peer2"

scan_ssid=1

psk="password"

proto=RSN

key_mgmt=WPA-PSK

pairwise=CCMP

group=CCMP

}

1. Testverbindung aufbauen

sudo wpa_supplicant -i wlan0 -D wext -c /etc/wpa_supplicant/wpa_supplicant.conf -d

Gateway für wlan0 hinzufügen

route add default gw 10.0.0.138 dev wlan0

wpa-supplicant aktivieren

/etc/network/interfaces

auto lo

iface lo inet loopback

auto wlan0

iface wlan0 inet dhcp

wpa-conf /etc/wpa_supplicant/wpa_supplicant.conf

WLAN Experte

WLAN testen

http://www.pcwelt.de/downloads/Netz-Diagnose-Netstress-4976247.html

http://sourceforge.net/projects/netstress/

WLAN-Speedtest Konsole

cd /opt sudo apt-get git sudo git clone https://github.com/sivel/speedtest-cli.git

sudo python /opt/speedtest-cli/speedtest.py

WLAN gesundheitsschädlich?

http://comment.univie.ac.at/06-3/24/

http://www.hiz-saarland.de/informationen/basisdienste/wlan/gesundheit/

http://www.hiz-saarland.de/fileadmin/NUK/emvu_uni.pdf

http://www.skeptiker.ch/wlan-am-bahnhof-gefahr-fuer-gesundheit/

https://www.tubit.tu-berlin.de/fileadmin/a40000000/msch4000/wlan-emvu-gutachten-bremen.pdf

https://www.sein.de/schwingungswesen-leben-im-strahlungschaos-von-handy-wlan-und-konsorten/

WLAN einrichten debian

Wie können Sie Ihr WLAN schützen?

- Verbergen Sie die Basisstation vor potenziellen Angreifern, indem Sie das Broadcasting der SSID ausschalten.

- Tragen Sie an der Basisstation nur die MAC-Adressen der entsprechenden WLAN-Adapter ein, sodass nur Ihre eigenen Rechner im Netzwerk zugelassen werden.

- Sichern Sie die gesamte Kommunikation zwischen den Rechnern und der Basisstation durch WPA-Verschlüsselung.

- In einem Heimnetzwerk sollte der DHCP-Dienst der Basisstation ausgeschaltet und fixe Netzwerkadressen vergeben werden.

- Schützen Sie den Administrationsaccount der Basisstation durch ein sicheres Kennwort.

- Diese Sicherheitshinweise sind in der Regel im Handbuch der Basisstation nachzulesen.

Wi-Fi on the Command Line

sudo iwlist wlan0 scan sudo iwconfig wlan0 essid network-essid sudo iwconfig wlan0 freq 2.422G sudo iwconfig wlan0 channel 3 sudo iwconfig wlan0 retry 16 sudo iwconfig wlan0 retry lifetime 300m sudo iwconfig wlan0 frag 512 sudo iwconfig wlan0 commit sudo iwspy wlan0 sudo iwpriv wlan0 private-command [private parameters]

Broadcom auf HP Notebook

- Firmware installieren

Wireless Local Area Network bezeichnet ein „drahtloses“, lokales Funknetz, wobei meistens ein Standard der IEEE 802.11-Familie gemeint ist.

iwconfig wlan0 essid gaestehaus dhclient wlan0 ifdown wlan0 ifup wlan0

/etc/sysconfig/networking

Sie können das Radio mit Befehlen Schalter

echo 1 > /proc/fsaa1655g/radio\\ echo 0 > /proc/fsaa1655g/radio

Betriebsart

WLAN-Netze können – je nach Hardware-Ausstattung und Bedürfnissen der Betreiber – in verschiedenen Modi betrieben werden:

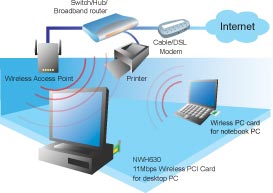

Infrastructure Mode

Beim der Infrastructure Mode wird ein sogenannter Access-Point zwischen die Rechner geschaltet, um die Kommunikation und den Datenaustausch zu regeln. Die meisten Access-Points haben einen Router integriert. Der Access-Point wird an die Telefonleitung angeschlossen und - falls vorhanden - auch ans Netzwerk. So weit so gut. Bei der Konfiguration allerdings muss man ein bisschen Zeit mitbringen, denn nun müssen - wie beim ad-hoc-Modus auch - alle Karten konfiguriert werden, zusätzlich aber auch der Access-Point.

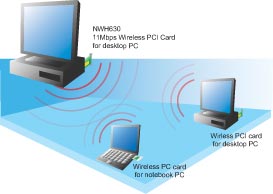

Ad-hoc Mode

m Ad-hoc-Modus ist keine Station besonders ausgezeichnet, sondern alle sind gleichwertig. Ad-hoc-Netze lassen sich schnell und ohne großen Aufwand aufbauen, für die spontane Vernetzung weniger Endgeräte sind allerdings andere Techniken (Bluetooth, Infrarot) eher gebräuchlich.

Die Voraussetzungen für den Ad-hoc-Modus sind die selben wie für den Infrastruktur-Modus: Alle Stationen benutzen den selben Netzwerknamen ("Service Set Identifier", SSID) und optional die selben Einstellungen für die Verschlüsselung. Da in dieser Betriebsart keine zentrale Instanz existiert und keine Beacon-Pakete versendet werden, kann ein Client nicht feststellen, ob er sich in Reichweite anderer Stationen mit den selben Einstellungen befindet, wer Teil des Netzes ist und wie es um die Verbindungsqualität bestellt ist. Aus diesen Gründen eignet sich der Ad-hoc-Modus nur für eine sehr geringe Anzahl von Stationen, die sich wegen der begrenzten Reichweite der Sender zudem physisch nahe beieinander befinden müssen. Ist dies nicht der Fall, kann es vorkommen, dass eine Station nicht mit allen anderen Stationen kommunizieren kann, da diese schlicht kein Signal mehr empfangen.

Verschlüsselung

WEP

Teil des WLAN-Standards IEEE 802.11 ist Wired Equivalent Privacy (WEP), ein Sicherheitsstandard, der den RC4-Algorithmus enthält. Die darin enthaltene Verschlüsselung mit einem nur 40 Bit (64 Bit genannt) bzw. 104 Bit (128 Bit genannt), bei einigen Herstellern auch 232 Bit (256 Bit genannt) langen statischen Schlüssel, reicht jedoch nicht aus, das WLAN ausreichend zu sichern. Durch das Sammeln von Schlüsselpaaren sind Known-Plaintext-Angriffe möglich

Wi-Fi Protected Access (WPA)

Wi-Fi Protected Access (WPA) ist eine Verschlüsselungsmethode für ein Wireless LAN. Nachdem sich die Wired Equivalent Privacy (WEP) des IEEE-Standards 802.11 als unsicher erwiesen hatte und sich die Verabschiedung des neuen Sicherheitsstandards IEEE 802.11i verzögerte, wurde durch die Wi-Fi Alliance eine Teilmenge von IEEE 802.11i vorweggenommen und unter dem Begriff WPA als Pseudostandard etabliert. Die Zertifizierung nach diesem Standard begann im April 2003.

WPA basiert auf dem RC4-Stromchiffre, der schon für WEP genutzt wurde. Im Gegensatz zu WEP nutzt WPA nicht nur einen 48 Bit langen Initialisierungsvektor (Block von Zufallsdaten, die in Bestimmten Modi einiger BLockchiffren verwendet werden), sondern auch eine "Per Packet Key Mixing"-Funktion, einen "Re Keying"-Mechanismus sowie einen Message Integrity Check (Prüfung der Daten durch zugeteilten Nummern).

IP

Eine alternative Herangehensweise besteht darin, die Verschlüsselung komplett auf IP-Ebene zu verlagern. Hierbei wird der Datenverkehr beispielsweise durch die Verwendung von IPsec oder auch durch einen VPN-Tunnel geschützt. Besonders in freien Funknetzen werden so die Inkompatibilitäten verschiedener Hardware umgangen, eine zentrale Benutzerverwaltung vermieden und der offene Charakter des Netzes gewahrt.

Console

| Verschlüsselung | Befehl |

|---|---|

| No Encryption | iwconfig wlan0 essid "linksys" |

| WEP w/ Hex Key | iwconfig wlan0 essid "linksys" key "open23open23" |

| WEP w/ ASCII passphrase | iwconfig wlan0 essid "linksys" key "s:pass1" |

| WPA | wpa_passphrase linksys "my_secret_passkey" > /etc/wpa_supplicant.conf |

| wpa_supplicant -B -Dwext -i wlan0 -c /etc/wpa_supplicant.conf |